### Уязвимость цепочки поставок, незаметная 12 лет

Уязвимость в цепочке поставок, присутствующая в сотнях устройств от различных производителей, была обнаружена после того, как оставалась незаметной в течение 12 лет.

### Угроза полного контроля над устройствами

Уязвимость PKfail связана с тестовым Secure Boot «мастер-ключом», который, при его неправильном использовании, может дать злоумышленникам возможность полностью завладеть уязвимыми устройствами и устанавливать вредоносное ПО и другие опасные программы по своему усмотрению.

### Исследования Binarly Research Team

Эта уязвимость была обнаружена исследователями по кибербезопасности из Binarly Research Team, которые отметили, что начало проблемы связано с Secure Boot «мастер-ключом», также известным как Platform Key (PK), который был сгенерирован компанией American Megatrends International (AMI).

### Десятилетняя уязвимость в цепочке поставок

PK является важным компонентом архитектуры процесса Secure Boot в UEFI, призванным обеспечить загрузку компьютера только с программным обеспечением, которому доверяет производитель оригинального оборудования (OEM). При генерации PK, AMI маркирует его как «DO NOT TRUST», уведомляя поставщиков заменить его на свой собственный безопасно сгенерированный ключ.

### Ошибки производителей

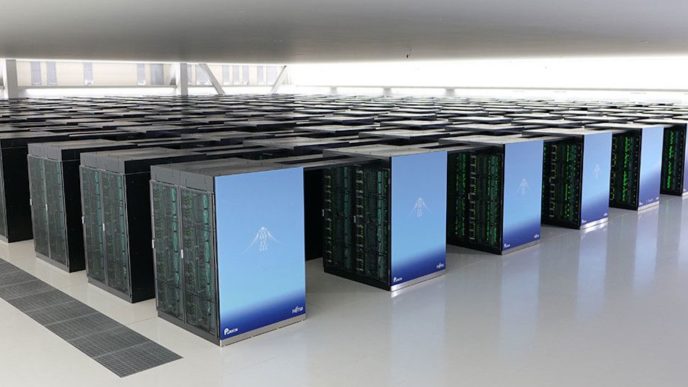

Однако, кажется, что многие производители не выполнили эту замену. Компании Acer, Aopen, Dell, Formelife, Fujitsu, Gigabyte, HP, Intel, Lenovo и Supermicro не заменили тестовый ключ, что поставило сотни компьютеров под угрозу. По утверждениям, более 800 продуктов подвержены этой уязвимости.

### Последствия уязвимости

При наличии доступа к уязвимому устройству злоумышленник может использовать эту уязвимость для манипуляции базами данных Key Exchange Key (KEK), Signature Database (db) и Forbidden Signature Database (dbx), что позволяет обходить Secure Boot. Это, в свою очередь, позволяет подписывать вредоносный код и развертывать UEFI-вредоносное ПО.

### Долгосрочная проблема

«Первый уязвимый к PKfail микропрограммный модуль был выпущен в мае 2012 года, в то время как последний — в июне 2024 года. В целом, эта проблема в цепочке поставок стала одной из самых долгосрочных в своем роде и длится уже более 12 лет», — добавили в Binarly.

### Количество уязвимых устройств

На текущий момент список уязвимых устройств насчитывает почти 900 единиц. При ближайшем рассмотрении результатов сканирования наша платформа извлекла и идентифицировала 22 уникальных ненадежных ключа.

Источник: TechRadar